Il Cyber Asset Management

Travolge i team di sicurezza IT

Le risorse aziendali trasferite allo storage cloud stanno mettendo a dura prova la gestione della sicurezza IT poiché vengono create superfici di attacco più ampie per esporre sempre più le organizzazioni al rischio informatico…

L‘ecosistema tecnologico aziendale viene rapidamente rimodellato da iniziative API first, cloud first e digital transformation. Questo, a sua volta, ha un costo elevato per la sicurezza informatica.

Man mano che un numero maggiore di risorse viene distribuito negli ambienti di produzione aziendale, le aziende affrontano un rischio maggiore di attacco informatico che inizia sfruttando risorse con connessione a Internet sconosciute, non gestite o mal gestite.

La moderna superficie di attacco è diventata troppo ampia e complessa per essere gestita dai professionisti della sicurezza utilizzando approcci manuali tradizionali al ciclo di vita delle risorse.

Carico di lavoro senza precedenti

Date le troppe risorse da gestire, i team di sicurezza sono affaticati e a corto di personale. Hanno un numero senza precedenti di risorse da inventariare, gestire e proteggere in un’organizzazione basata sul cloud.

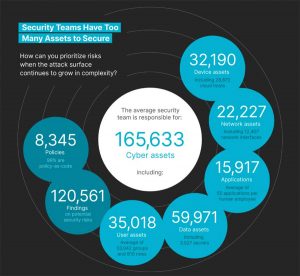

I ricercatori hanno scoperto che, in media, i moderni team di sicurezza sono responsabili di oltre 165.000 risorse informatiche, inclusi carichi di lavoro cloud, dispositivi, risorse di rete, applicazioni, risorse di dati e utenti.

Con i talenti della sicurezza informatica che scarseggiano, le organizzazioni devono aiutare i loro team esistenti a diventare più efficienti, secondo lo State of Cyber Assets Report (SCAR) del 2022 pubblicato martedì da JupiterOne. ha avuto un profondo impatto sui team di sicurezza, secondo Jasmine Henry, direttrice della sicurezza sul campo di JupiterOne e autrice principale del rapporto.

I team di sicurezza sono oberati di lavoro, personale insufficiente, poco qualificato e navigano in un backlog medio di oltre 120.000 risultati di sicurezza.

“Gli inventari delle risorse aziendali sono cambiati in modo significativo e, per la prima volta nella storia, le risorse non sono necessariamente distribuite dagli esseri umani. Il panorama richiede nuovi approcci automatizzati per la gestione della superficie di attacco”, ha detto Henry.

Risultati chiave

Le risorse informatiche superano notevolmente i dipendenti dell’azienda. L’organizzazione media dispone di oltre 500 risorse informatiche per ogni dipendente umano. Ciò rende l’automazione un requisito per il successo della sicurezza.

I dispositivi in proliferazione includono host, agenti e altre risorse relative ai dispositivi che sono ancora una parte essenziale della sicurezza informatica.

Il rapporto tra dispositivi e ogni dipendente dell’organizzazione media è 110:1. Il team di sicurezza medio è responsabile di 32.190 dispositivi. Inoltre, quasi il 90% degli inventari di dispositivi moderni è basato su cloud.

Le architetture di rete dinamiche ultra affidabili richiedono nuovi approcci automatizzati alla sicurezza. I moderni team DevOps utilizzano le interfacce di rete per instradare il traffico tra le sottoreti ospitando servizi di bilanciamento del carico, server proxy e servizi NAT (Network Address Translation).

Gli indirizzi IP statici costituiscono meno dell’1% delle risorse di rete, mentre le interfacce di rete costituiscono il 56%. La superficie di attacco dinamica richiede nuovi approcci automatizzati alla sicurezza.

Le organizzazioni moderne sono altamente vulnerabili agli attacchi alla catena di fornitura del software. L’analisi di oltre 20 milioni di risorse applicative ha rilevato che solo il 9% delle applicazioni sono state sviluppate internamente o sviluppate internamente. Ma il 91% del codice in esecuzione nell’azienda è stato sviluppato da terze parti.

I principali titoli di sicurezza informatica dell’anno scorso includevano alcune terrificanti vulnerabilità della catena di approvvigionamento software da fonti aziendali come Solar Winds e software open source come Log4j, ha osservato Henry.

“In effetti, la sicurezza della catena di fornitura del software è diventata quasi ingestibile per i team di sicurezza nel 2021 e lo stato delle risorse informatiche nel 2022 mostra perché”, ha aggiunto.

Dai numeri

SCAR ha analizzato per una settimana, dal 28 settembre al 5 ottobre 2021, gli inventari di cyber asset e le query degli utenti

derivate dalla piattaforma JupiterOne Cyber Asset Attack Surface Management (CAASM).

Il set di dati totale includeva oltre 372 milioni di risultati sulla sicurezza di 1.272 organizzazioni, tra cui aziende, organizzazioni di fascia media e piccole imprese. I risultati mostrano che le implementazioni cloud stanno prendendo il sopravvento come modello di distribuzione de facto in aziende di tutte le forme e dimensioni. La ricerca ha rilevato che il 97% dei risultati sulla sicurezza proviene da risorse cloud.

Quasi il 90% delle risorse dei dispositivi nell’organizzazione moderna è basato su cloud. I dispositivi fisici come laptop, tablet, smartphone, router e hardware IoT rappresentano meno del 10% del totale dei dispositivi.

Le risorse di rete cloud superano le reti fisiche di un rapporto di quasi 60:1. Tuttavia, l’analisi di quasi 10 milioni di policy di sicurezza ha rilevato che quelle specifiche per il cloud rappresentano meno del 30% del totale.

Durante la pandemia, le aziende si sono rivolte alle tecnologie cloud per supportare l’impennata del lavoro a distanza e mantenere una parvenza di normalità nelle operazioni aziendali.

Sfortunatamente, secondo Sounil Yu, CISO e capo della ricerca presso JupiterOne.

“Questa ricerca mette in luce l’enorme volume di risorse informatiche nel panorama odierno e funge da monito per i leader aziendali e i professionisti della sicurezza a fare un bilancio migliore delle loro risorse in modo che possano comprendere le implicazioni di rischio dalla loro superficie di attacco estesa”, ha affermato.

Le previsioni nuvolose richiedono attenzione

La maggior parte dei team di sicurezza presta poca attenzione alle relazioni indirette tra utenti, dispositivi, reti e dati critici. Solo l’8% delle domande ha chiesto alla piattaforma JupiterOne di considerare le relazioni di secondo o terzo grado tra le risorse, osserva il rapporto.

I dati critici e le informazioni sensibili sono tra i tipi di risorse più correlati, con 105 milioni di relazioni di primo grado (ovvero accesso diretto da) a utenti, app, dispositivi e carichi di lavoro.

L’analisi ha anche scoperto quasi 45 milioni di relazioni tra i risultati di sicurezza, indicando che molti backlog di sicurezza contengono risultati identificati come vulnerabilità critiche o eccezioni alle policy.

Ciò porta il team di sicurezza medio a non vedere alcuni rischi per la sicurezza. Molti team non hanno le risorse, o non sono qualificati, per comprendere appieno il rischio di potenziali compromessi.

Le organizzazioni devono investire in strumenti di sicurezza cloud-native che consentano l’automazione e il processo decisionale basato sui dati, raccomanda SCAR. Ciò aiuterà i team di sicurezza a ottenere una visibilità reale del proprio panorama di risorse informatiche e delle relazioni tra le risorse.

La Redazione